权限管理-九游平台

cce权限管理是在统一身份认证服务(iam)与kubernetes的角色访问控制(rbac)的能力基础上,打造的细粒度权限管理功能,支持基于iam的细粒度权限控制和iam token认证,支持集群级别、命名空间级别的权限控制,帮助用户便捷灵活的对租户下的iam用户、用户组设定不同的操作权限。

- :是基于iam系统策略的授权,可以通过用户组功能实现iam用户的授权。用户组是用户的集合,通过集群权限设置可以让某些用户组操作集群(如创建/删除集群、节点、节点池、模板、插件等),而让某些用户组仅能查看集群。

集群权限涉及非kubernetes原生提供的api,支持iam细粒度策略、企业项目管理相关能力。

- :是基于kubernetes rbac能力的授权,通过权限设置可以让不同的用户或用户组拥有操作不同kubernetes资源的权限(如工作负载、任务、服务等kubernetes原生资源)。同时cce基于开源能力进行了增强,可以支持基于iam用户或用户组粒度进行rbac授权、iam token直接访问api进行rbac认证鉴权。

命名空间权限涉及cce kubernetes api,基于kubernetes rbac能力进行增强,支持对接iam用户/用户组进行授权和认证鉴权,但与iam细粒度策略独立,详见。

- 集群权限仅针对与集群相关的资源(如集群、节点等)有效,您必须确保同时配置了,才能有操作kubernetes资源(如工作负载、任务、service等)的权限。

- 任何用户创建集群后,cce会自动为该用户添加该集群的所有命名空间的cluster-admin权限,也就是说该用户允许对集群以及所有命名空间中的全部资源进行完全控制。

- 使用cce控制台查看集群时,显示情况依赖于命名空间权限的设置情况,如果没有设置命名空间权限,则无法查看集群下的资源。

集群权限(iam系统策略授权)

默认情况下,管理员创建的iam用户没有任何权限,需要将其加入用户组,并给用户组授予策略或角色,才能使得用户组中的用户获得对应的权限,这一过程称为授权。授权后,用户就可以基于被授予的权限对云服务进行操作。

cce部署时通过物理区域划分,为项目级服务。授权时,“作用范围”需要选择“区域级项目”,然后在指定区域对应的项目中设置相关权限,并且该权限仅对此项目生效;如果在“所有项目”中设置权限,则该权限在所有区域项目中都生效。访问cce时,需要先切换至授权区域。

- 角色:iam最初提供的一种根据用户的工作职能定义权限的粗粒度授权机制。该机制以服务为粒度,提供有限的服务相关角色用于授权。由于云各服务之间存在业务依赖关系,因此给用户授予角色时,可能需要一并授予依赖的其他角色,才能正确完成业务。角色并不能满足用户对精细化授权的要求,无法完全达到企业对权限最小化的安全管控要求。

- 策略:iam最新提供的一种细粒度授权的能力,可以精确到具体服务的操作、资源以及请求条件等。基于策略的授权是一种更加灵活的授权方式,能够满足企业对权限最小化的安全管控要求。例如:针对cce服务,租户(domain)能够控制用户仅能对某一类集群和节点资源进行指定的管理操作。多数细粒度策略以api接口为粒度进行权限拆分,cce支持的api授权项请参见。

如所示,包括了cce的所有系统权限。

|

系统角色/策略名称 |

描述 |

类别 |

依赖关系 |

|---|---|---|---|

|

cce administrator |

具有cce集群及集群下所有资源(包含集群、节点、工作负载、任务、服务等)的读写权限。 |

系统角色 |

拥有该权限的用户必须同时拥有以下权限: 全局服务:obs buckets viewer、obs administrator。 区域级项目:tenant guest、server administrator、elb administrator、sfs administrator、swr admin、apm fullaccess。

说明:

|

|

cce fullaccess |

cce服务集群相关资源的普通操作权限,不包括集群(启用kubernetes rbac鉴权)的命名空间权限,不包括委托授权、生成集群证书等管理员角色的特权操作。 |

策略 |

无 |

|

cce readonlyaccess |

cce服务集群相关资源的查看权限,不包括集群(启用kubernetes rbac鉴权)的命名空间权限。 |

策略 |

无 |

|

操作 |

cce readonlyaccess |

cce fullaccess |

cce administrator |

|---|---|---|---|

|

创建集群 |

x |

√ |

√ |

|

删除集群 |

x |

√ |

√ |

|

更新集群,如后续允许集群支持rbac,调度参数更新等 |

x |

√ |

√ |

|

升级集群 |

x |

√ |

√ |

|

唤醒集群 |

x |

√ |

√ |

|

休眠集群 |

x |

√ |

√ |

|

查询集群列表 |

√ |

√ |

√ |

|

查询集群详情 |

√ |

√ |

√ |

|

添加节点 |

x |

√ |

√ |

|

删除节点/批量删除节点 |

x |

√ |

√ |

|

更新节点,如更新节点名称 |

x |

√ |

√ |

|

查询节点详情 |

√ |

√ |

√ |

|

查询节点列表 |

√ |

√ |

√ |

|

查询任务列表(集群层面的job) |

√ |

√ |

√ |

|

删除任务/批量删除任务(集群层面的job) |

x |

√ |

√ |

|

查询任务详情(集群层面的job) |

√ |

√ |

√ |

|

创建存储 |

x |

√ |

√ |

|

删除存储 |

x |

√ |

√ |

|

操作所有kubernetes资源。 |

√(需kubernetes rbac授权) |

√(需kubernetes rbac授权) |

√ |

|

容器智能分析所有资源查看权限 |

√ |

√ |

√ |

|

容器智能分析所有资源操作权限 |

x |

√ |

√ |

|

告警助手所有资源查看权限 |

√ |

√ |

√ |

|

告警助手所有资源操作权限 |

x |

√ |

√ |

|

ecs(弹性云服务器)服务的所有权限。 |

x |

√ |

√ |

|

evs(云硬盘)的所有权限。 可以将云硬盘挂载到云服务器,并可以随时扩容云硬盘容量 |

x |

√ |

√ |

|

vpc(虚拟私有云)的所有权限。 创建的集群需要运行在虚拟私有云中,创建命名空间时,需要创建或关联vpc,创建在命名空间的容器都运行在vpc之内。 |

x |

√ |

√ |

|

ecs(弹性云服务器)所有资源详情的查看权限。 cce中的一个节点就是具有多个云硬盘的一台弹性云服务器 |

√ |

√ |

√ |

|

ecs(弹性云服务器)所有资源列表的查看权限。 |

√ |

√ |

√ |

|

evs(云硬盘)所有资源详情的查看权限。可以将云硬盘挂载到云服务器,并可以随时扩容云硬盘容量 |

√ |

√ |

√ |

|

evs(云硬盘)所有资源列表的查看权限。 |

√ |

√ |

√ |

|

vpc(虚拟私有云)所有资源详情的查看权限。 创建的集群需要运行在虚拟私有云中,创建命名空间时,需要创建或关联vpc,创建在命名空间的容器都运行在vpc之内 |

√ |

√ |

√ |

|

vpc(虚拟私有云)所有资源列表的查看权限。 |

√ |

√ |

√ |

|

elb(弹性负载均衡)服务所有资源详情的查看权限。 |

x |

x |

√ |

|

elb(弹性负载均衡)服务所有资源列表的查看权限。 |

x |

x |

√ |

|

sfs(弹性文件服务)服务所有资源详情的查看权限。 |

√ |

√ |

√ |

|

sfs(弹性文件服务)服务所有资源列表额查看权限。 |

√ |

√ |

√ |

|

aom(应用运维管理)服务所有资源详情的查看权限。 |

√ |

√ |

√ |

|

aom(应用运维管理)服务所有资源列表的查看权限。 |

√ |

√ |

√ |

|

aom(应用运维管理)服务自动扩缩容规则的所有操作权限。 |

√ |

√ |

√ |

命名空间权限(kubernetes rbac授权)

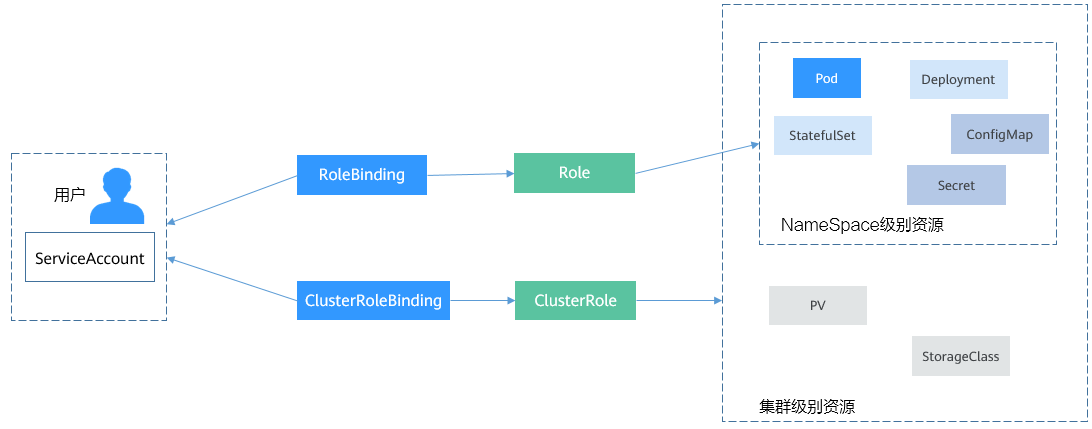

命名空间权限是基于kubernetes rbac能力的授权,通过权限设置可以让不同的用户或用户组拥有操作不同kubernetes资源的权限。kubernetes rbac api定义了四种类型:role、clusterrole、rolebinding与clusterrolebinding,这四种类型之间的关系和简要说明如下:

- role:角色,其实是定义一组对kubernetes资源(命名空间级别)的访问规则。

- rolebinding:角色绑定,定义了用户和角色的关系。

- clusterrole:集群角色,其实是定义一组对kubernetes资源(集群级别,包含全部命名空间)的访问规则。

- clusterrolebinding:集群角色绑定,定义了用户和集群角色的关系。

role和clusterrole指定了可以对哪些资源做哪些动作,rolebinding和clusterrolebinding将角色绑定到特定的用户、用户组或serviceaccount上。如下图所示。

- view(只读权限):对全部或所选命名空间下大多数资源的只读权限。

- edit(开发权限):对全部或所选命名空间下多数资源的读写权限。当配置在全部命名空间时能力与运维权限一致。

- admin(运维权限):对全部命名空间下大多数资源的读写权限,对节点、存储卷,命名空间和配额管理的只读权限。

- cluster-admin(管理员权限):对全部命名空间下所有资源的读写权限。

- drainage-editor:节点排水操作权限,可执行节点排水。

- drainage-viewer:节点排水只读权限,仅可查看节点排水状态,无法执行节点排水。

- geip-editor-role:该权限用于在集群中使用全域弹性公网ip资源,仅对资源geips具有读写权限。

- icagent-clusterrole:该权限用于生成kubernetes事件日志上报到lts。

除了使用上述常用的clusterrole外,您还可以通过定义role和rolebinding来进一步对全局资源(如node、persistentvolumes、customresourcedefinitions等)和命名空间中不同类别资源(如pod、deployment、service等)的增删改查权限进行配置,从而做到更加精细化的权限控制。

相关链接

相关文档

意见反馈

文档内容是否对您有帮助?

如您有其它疑问,您也可以通过华为云社区问答频道来与我们联系探讨