高危端口开放策略的安全最佳实践-九游平台

为保障您的华为云资源安全,帮助您安全地访问华为云资源,请您参考以下安全建议来设置高危端口的开放策略。

设置安全组和网络acl控制入方向访问

用户可以通过在安全组和网络acl中定义入方向的访问规则,保护加入该安全组的云服务器和该网络acl关联的子网。

- 进入安全组。

- 。

- 单击左上角的

,选择区域和项目。

,选择区域和项目。 - 在左侧导航树中,单击

,选择,进入“虚拟私有云”页面。

,选择,进入“虚拟私有云”页面。 - 在左侧导航树中,选择。

- 逐个检查安全组,删除入方向规则中的高危端口策略。

- 在安全组界面,单击“操作”列的“配置规则”,进入安全组详情界面,如图1所示。

图1 安全组界面

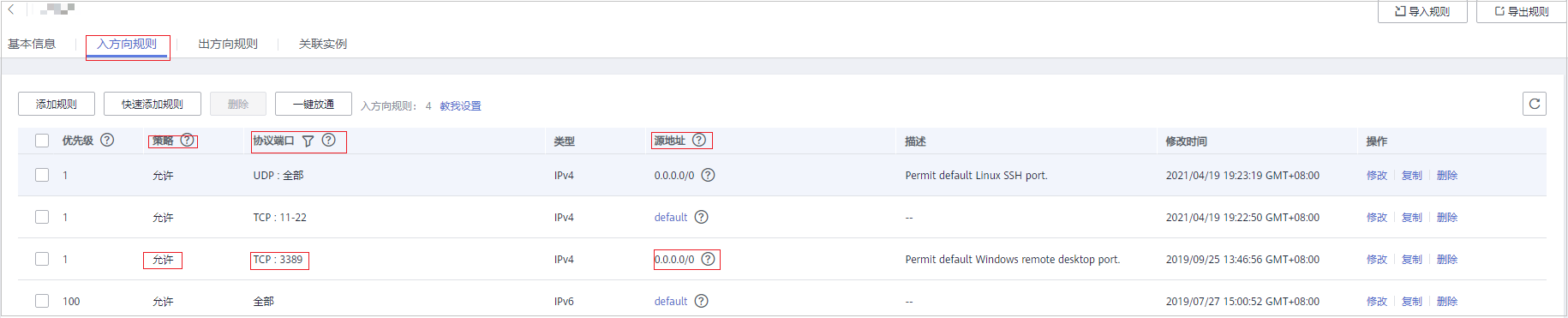

- 选择“入方向规则”,检查是否有表1中的“协议端口”,找到其对应“策略”为“允许”且“源地址”为“0.0.0.0/0”的策略,如图2所示。

图2 检查安全组策略

表1 高危端口列表 协议端口(1)

服务

协议端口(2)

服务

tcp :20、21

ftp(文件传输协议)

tcp:3306

mysql(数据库)

tcp:22

ssh(安全外壳协议)

tcp:3389

windows rdp(桌面协议)

tcp:23

telnet(远程终端协议)

tcp:3690

svn(开放源代码的版本控制系统)

tcp:25

smtp(简单邮件传输协议)

tcp:4848

glassfish(应用服务器)

tcp/udp:53

dns(域名系统)

tcp:5000

sybase/db2(数据库)

tcp:69

tftp(简单文件传送协议)

tcp:5432

postgresql(数据库)

tcp:110

pop3(邮局协议版本3)

tcp:5900-5902

vnc(虚拟网络控制台,远控)

tcp:111、2049

nfs(网络文件系统)

tcp:5984

couchdb(数据库)

tcp:137、139、445

smb(netbios协议)

tcp:6379

redis(数据库)

tcp:143

imap(邮件访问协议)

tcp:7001-7002

weblogic(web应用系统)

tcp:389、636

ldap(轻量目录访问协议)

tcp:7199、7000、7001、9160、9042

apache cassandra

tcp:512-514

linux rexec(远程登录)

tcp:7778

kloxo(虚拟主机管理系统)

tcp:873

rsync(数据镜像备份工具)

tcp:8000

ajenti(linux服务器管理面板)

tcp:1194

openvpn(虚拟专用通道)

tcp:8069、10050-10051

zabbix(系统网络监视)

tcp:1352

lotus(lotus软件)

tcp:8443

plesk(虚拟主机管理面板)

tcp:1433

sql server(数据库管理系统)

tcp:

8080、28015、29015

rethinkdb

tcp:1521

oracle(甲骨文数据库)

tcp:8080-8089

jenkins、jboss(应用服务器)

tcp:1500

ispmanager(主机控制面板)

tcp:8088、50010、50020、50030、50070

hadoop(分布式文件系统)

tcp:1723

pptp(点对点隧道协议)

tcp:8848、9848、9849、7848

nacos服务

tcp:2082-2083

cpanel(虚拟机控制系统)

tcp:9080-9081、9090

websphere(应用服务器)

tcp:2181

zookeeper(分布式系统的可靠协调系统)

tcp:9200、9300

elasticsearch(lucene的搜索服务器)

tcp:2601-2604

zebra(zebra路由)

tcp:11211

memcached(缓存系统)

tcp:3128

squid(代理缓存服务器)

tcp:27017-27018

mongodb(数据库)

tcp:3311-3312

kangle(web服务器)

tcp:50000

sap management console

tcp:8080

disconf(分布式配置管理平台)

tcp:60010、60030

hbase

tcp: 8888

spring cloud config(分布式配置中心)

tcp: 3000

grafana(数据可视化)

tcp: 8761

eureka(服务注册与发现组件)

tcp: 8983

solr(开源企业级搜索平台)

tcp: 8500、8502

consul (服务注册与发现组件)

tcp: 3123-3124、8081、6123

flink(大数据处理平台)

tcp: 8070、8080

apollo(分布式配置管理平台)

tcp: 4040、7077、8080-8081

spark(大数据处理平台)

tcp: 8090

diamond(分布式配置管理系统)

tcp: 8080、11800、12800

skywalking(分布式系统监控)

tcp: 2379-2380

etcd(分布式键值存储系统)

tcp: 8080

webtty(web tty管理页面)

tcp: 15672

rabbitmq(消息队列)

tcp: 80、443

nextcloud(私有网络硬盘)

tcp: 8161、61616

activemq(消息队列)

tcp: 9001、9090

minio(云存储管理工具)

tcp: 8083、8086、8635

influxdb(时序数据库)

tcp: 18083

emqx(物联网接入平台)

tcp: 6030-6032、6041

tdengine(时序数据库)

tcp:1090、1099

java-rmi协议(java远程方法调用协议)

tcp: 9092-9095、9999

kafka (分布式流处理平台)

tcp:8000

jdwp(java远程调试接口)

tcp: 2375

docker(应用容器引擎)

tcp: 8009

tomcat ajp协议(二进制通信协议)

tcp: 5601

kibana(数据可视化)

tcp: 8888

jupyter notebook(网页交互计算应用)

tcp:177

xmanager/xwin (linux远程图形界面)

tcp:6443、8443、10250-10256

kubernetes(容器编排引擎)

tcp:8081

nexus(仓库管理器)

tcp: 80/443、8080

gitlab(代码托管平台)

udp: 161、162

snmp(简单网络管理协议)

tcp: 5555

adb(android调试工具)

tcp: 1883、8883

mqtt(物联网消息协议)

tcp: 6000-6063

x11(linux远程图形界面)

tcp: 8888

napster(p2p文件共享协议)

-

-

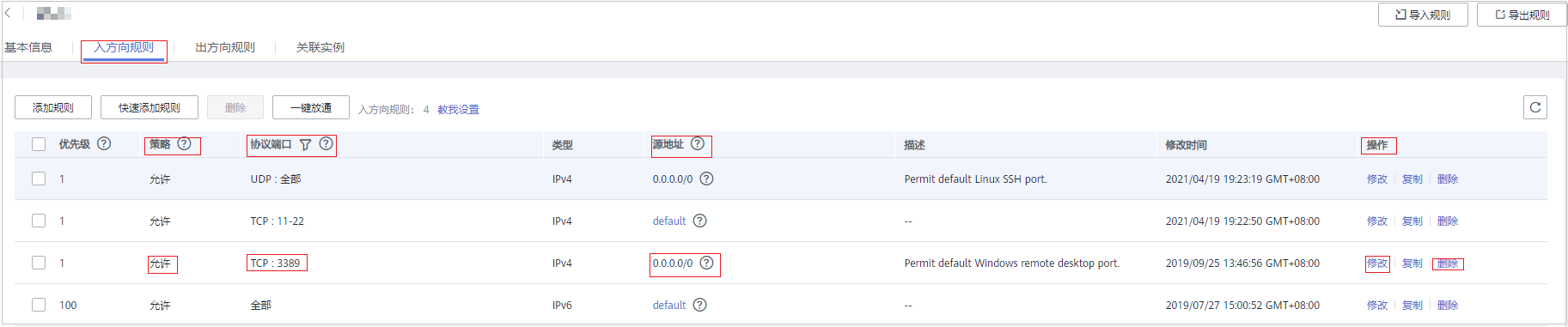

- 如存在此类高危端口策略,您可以根据您的业务需求,在“操作”列中,选择“修改”或“删除”。

图3 安全组高危端口策略设置

- 若不需要对外开放,建议您删除对应策略。

- 若需要对外指定“源地址”开放,建议您修改对应策略的“源地址”为“ip白名单内的地址”,可参考仅允许特定ip地址远程连接弹性云服务器。

- 不建议您对所有ip地址开放高危端口策略。

- 在安全组界面,单击“操作”列的“配置规则”,进入安全组详情界面,如图1所示。

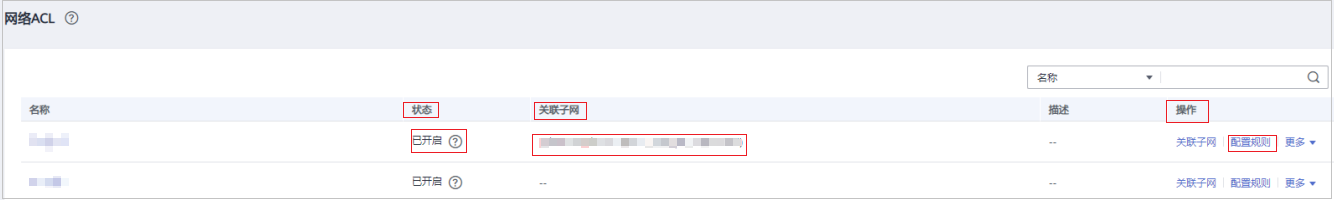

- 在左侧导航树中,选择,进入网络acl。

- 逐个检查“状态”为“已开启”,且关联了子网的网络acl,删除入方向规则中的高危端口策略。

使用vpn/ipsec保障端口的内部访问控制

默认情况下,在virtual private cloud (vpc) 中的弹性云服务器无法与您自己的数据中心或私有网络进行通信。如果您需要将vpc中的弹性云服务器和您的数据中心或私有网络连通,建议您使用华为云的。

使用华为云原生服务保障安全性

华为云原生服务提供多个特性来保障安全性。

数据库

具有完善的性能监控体系和,并提供了专业的数据库管理平台,让用户能够在云上轻松的进行设置和扩展云数据库。通过云数据库rds服务的管理控制台,用户无需编程就可以执行所有必需任务,简化运营流程,减少日常运维工作量,从而专注于开发应用和业务发展。

应用中间件

提供来保障租户数据的可靠性和安全性,例如vpc、安全组、白名单、公网访问ssl加密连接、自动备份、数据快照和跨可用区部署等。

相关文档

意见反馈

文档内容是否对您有帮助?

如您有其它疑问,您也可以通过华为云社区问答频道来与我们联系探讨