obs不同权限控制方式的区别-九游平台

默认情况下,obs的资源(桶和对象)都是私有的,只有资源拥有者可以访问obs资源,其他用户在未经授权的情况下均无obs访问权限。obs的权限控制是指通过编写访问策略向其他账号或者iam用户授予资源的控制权限。例如,你拥有一个桶,你可以授权一个其他的iam用户上传对象到你的桶中;你也可以将桶开放给非公有云用户访问,即桶作为一个公共资源,能被互联网上任何人访问。obs提供多种方式将obs资源权限授予给他人,资源拥有者可以根据业务需求制定不同的权限控制方案,从而确保数据安全。

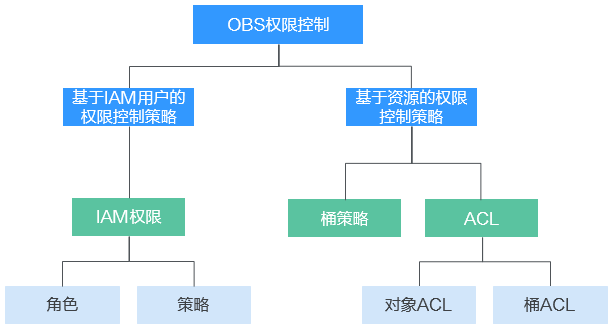

obs权限控制模型

obs提供多种权限控制方式,包括iam权限、桶策略、对象acl、桶acl。各个方式说明及应用场景如表1所示。

方式 |

说明 |

应用场景 |

|---|---|---|

iam权限 |

iam权限是作用于云资源的,iam权限定义了允许和拒绝的访问操作,以此实现云资源权限访问控制。管理员创建iam用户后,需要将用户加入到一个用户组中,iam可以对这个组授予obs所需的权限,组内用户自动继承用户组的所有权限。 |

|

桶策略 |

桶策略是作用于所配置的obs桶及桶内对象的。桶拥有者通过桶策略可为iam用户或其他账号授权桶及桶内对象精确的操作权限,桶acl和对象acl是对桶策略的补充(更多场景下是替代)。 |

|

对象acl |

基于账号或用户组的对象级访问控制,对象的拥有者可以通过对象acl向指定账号或用户组授予对象基本的读、写权限。

说明:

|

|

桶acl |

基于账号或用户组的桶级访问控制,桶的拥有者可以通过桶acl向指定账号或用户组授予桶基本的读、写权限。

说明:

|

|

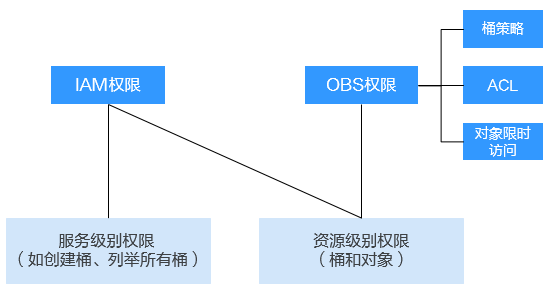

obs权限与iam权限的关系

obs权限控制方式中,对象限时访问、对象acl、桶acl和桶策略属于obs权限。某些服务级的权限(例如创建桶、列举所有桶)无法通过obs权限进行配置,只能在iam权限中配置,obs权限只能作用于资源级(桶和对象)。如果要同时授予obs服务级权限和资源级权限,必须使用iam权限,或者iam权限与obs权限结合使用。

obs权限控制要素

obs的权限控制模型中,以下几个要素共同决定了授权的结果:

- principal(被授权用户)

- effect(效力)

- resource(资源)

- action(动作)

- condition(条件)

各个要素的详细介绍,请参见。

不同权限控制方式中各个要素的支持情况如表2所示。

方式 |

被授权用户 |

支持的效力 |

被授权资源 |

被授权动作 |

是否支持配置条件 |

|---|---|---|---|---|---|

iam权限 |

iam用户 |

|

obs所有资源或指定资源 |

obs所有操作权限 |

支持 |

桶策略 |

|

|

指定桶及桶内资源 |

obs所有操作权限 |

支持 |

对象acl |

|

允许 |

对象 |

|

不支持 |

桶acl |

|

允许 |

桶 |

|

不支持 |

iam权限、桶策略和acl如何选择?

基于三者的优劣势对比,通常情况下推荐您优先使用iam权限和桶策略:

- 以下情况使用iam权限:

- 要对同账号下的大量iam用户授予相同权限时

- 要给所有obs资源或者多个桶配置相同权限时

- 要配置obs服务级权限时,如创建桶、列举桶

- 临时授权访问obs时,限制临时访问密钥的权限

- 以下情况使用桶策略:

- 要进行跨账号授权或对所有用户授权时

- 要对同账号下的不同iam用户授予不同权限时

- 给同账号iam用户授权时仍然不知道如何选择?

可考虑您更关心哪个问题:

- 关心用户能做什么——推荐iam权限

可通过查找iam用户,并检查其所属用户组的权限来了解用户能做什么

- 关心谁能访问这个obs桶——推荐桶策略

可通过查找桶,并检查桶策略来了解谁能访问

- 关心用户能做什么——推荐iam权限

无论选择哪种方式,建议尽可能保持统一。随着iam权限和桶策略数量的增加,权限维护难度将越来越大。

何时选择acl?

- 作为iam权限和桶策略的补充:

iam权限和桶策略已授予某个对象集访问权限,还想对其中某一个对象再进行单独授权

- 需要将某个对象开放给所有互联网匿名用户访问,对象acl操作更为便捷

上传对象时可通过携带acl头域指定对象的读写权限

桶策略和acl的关系

桶acl用于授予桶基本的读写权限,桶策略高级设置中支持更多在桶上可以执行的动作。桶acl是对桶策略的补充,更多时候桶策略可以替代桶acl管理桶的访问权限。桶acl访问权限和桶策略动作的映射关系请参见。

obs权限控制原则

- 最小权限原则

仅授予iam用户或账号执行任务所需的最小权限。例如,一个iam用户仅需执行向指定目录上传、下载对象任务,则无需为其配置整个桶的读写权限。

- 责任分离原则

同一账号下建议使用不同iam用户分别管理obs资源和权限。例如,iam用户a负责权限分配,而其他iam用户负责管理obs资源。

- 条件限制原则

尽可能的为权限定义更精细化的条件,约束权限生效的场景,强化桶内资源的安全性。例如,约束obs只接受来自某特定ip地址发起的访问请求。

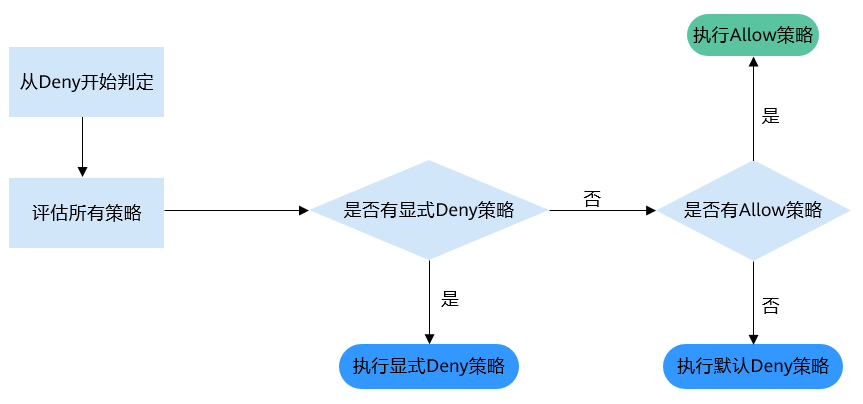

访问控制机制冲突时,如何工作?

obs权限控制要素中,effect(效力)包含两种:allow(允许)和deny(拒绝),分别表示允许或拒绝执行某操作的权限。

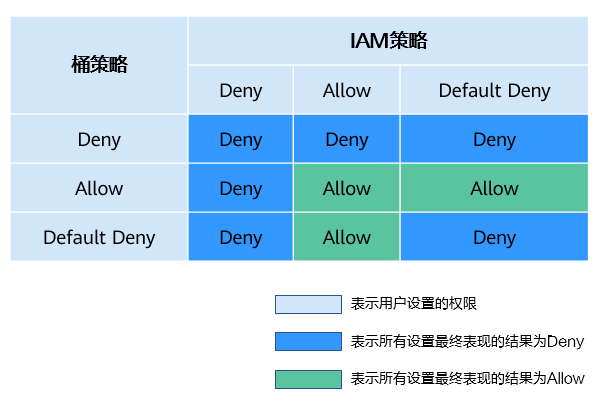

基于最小权限原则,权限控制策略的结果默认为deny, 显式的deny始终优先于allow。例如,iam权限授权了用户访问对象的权限,但是桶策略拒绝了该用户访问对象的权限,且没有acl时,该用户不能访问对象。

没有策略授予allow权限时,默认情况即为deny权限。当有策略授权allow权限,且没有其他策略deny该权限时,allow的权限才能生效。例如,某个桶已经存在多条allow权限的桶策略,再新增allow权限的桶策略,会在原权限的基础上进行叠加,增大用户的权限;如果新增deny权限的桶策略,则会根据deny优先原则调整用户的权限,即使deny策略中定义的动作在其他桶策略中allow。

同账号场景下,为当前华为云账号下的iam用户授予obs桶和桶内资源的访问权限,桶策略、iam权限和acl的allow和deny作用结果如图4所示。acl是基于账号级别的读写权限控制,iam用户在访问所属账号的桶和桶内资源时,不受acl控制。

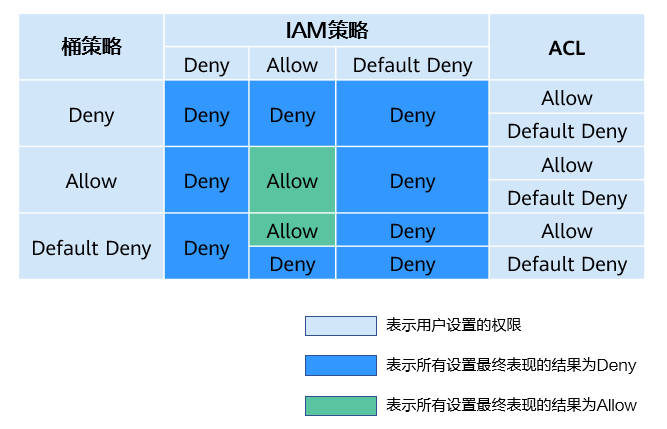

跨账号场景下,为其他华为云账号及账号下的iam用户授予obs桶和桶内资源的访问权限,桶策略、iam权限和acl的allow和deny作用结果如图5所示。

- 当桶策略和iam策略均为default deny,acl设置为allow时,由于acl权限范围限制,最终的作用结果其实为deny。acl可以理解为对桶策略的一种补充。

相关概念

- 账号:用户注册华为云后自动创建,该账号对其所拥有的资源和iam用户具有完全的访问控制权限。

- iam用户:由管理员在iam中创建的用户,是云服务的使用者,对应员工、系统或应用程序,具有身份凭证(密码和访问密钥),可以登录管理控制台或者访问api。

- 匿名用户:未注册华为云的普通访客。

- 日志投递用户组:用于投递obs桶及对象的访问日志。由于obs本身不能在用户的桶中创建或上传任何文件,因此在需要为桶记录访问日志时,只能由用户授予日志投递用户组一定权限后,obs才能将访问日志写入指定的日志存储桶中。该用户组仅用于obs内部的日志记录。

相关文档

意见反馈

文档内容是否对您有帮助?

如您有其它疑问,您也可以通过华为云社区问答频道来与我们联系探讨