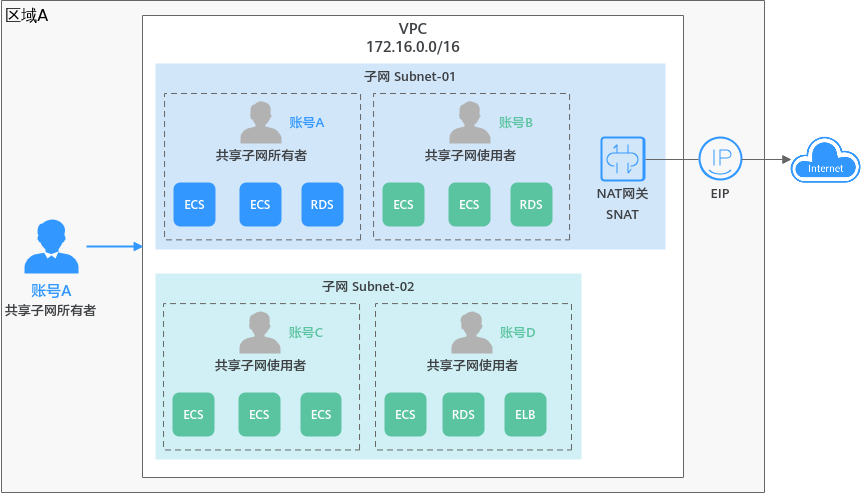

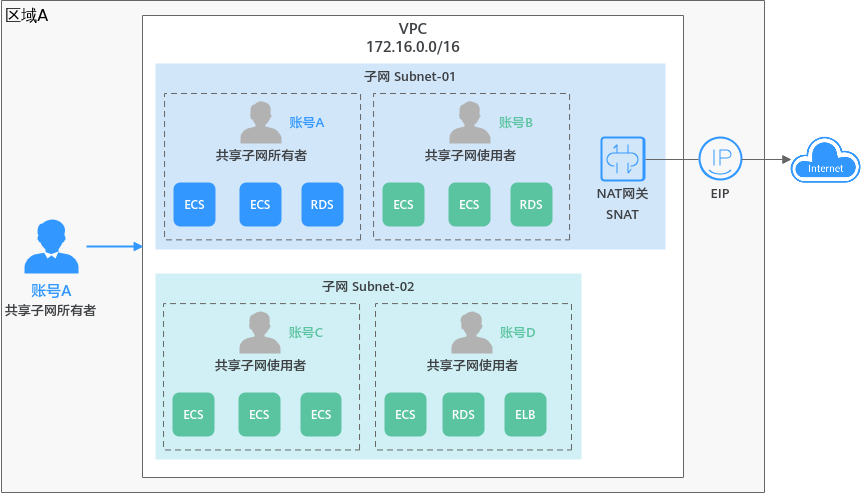

某企业的云上业务主要分为两类,一类业务需要连接公网,一类业务不需要连接公网。为了规范管理各类资源,该企业使用账号a作为it管理账号,用来管理基础公共资源,主要包括vpc、子网、路由表等。同时,账号a需要将子网共享给其他账号共同使用(账号b,账号c以及账号d),其他账号可以在子网内创建各自的资源,例如ecs、rds以及elb等。共享vpc的业务规划示意图如图1所示,详细账号和资源规划请参见表1。

图1 共享vpc业务规划示意图

表1 共享vpc业务规划说明

|

账号 |

账号角色 |

资源说明 |

|

账号a |

共享vpc和子网的所有者 |

- 账号a创建vpc和子网,并将子网共享给其他账号。

- 账号a创建nat网关以及eip资源,通过配置snat使子网subnet-01连通公网。

|

|

账号b |

共享子网的使用者 |

账号b在子网subnet-01创建ecs和rds资源,用来部署面向公网的应用程序。 |

|

账号c和账号d |

共享子网的使用者 |

账号c和账号d共同使用子网subnet-02,在子网内创建各自业务所需的ecs、rds以及elb等资源,不需要连通公网。 |

同一个vpc内的不同子网网络默认互通,但是由于不同账号下的资源需要关联各自的安全组,不同安全组之间网络隔离,因此如果有网络互通需求,需要放通资源对应安全组之间的网络。

- 账号a内的资源属于安全组sg-a。

- 账号b内的资源属于安全组sg-b。

- 账号c内的资源属于安全组sg-c。

- 账号d内的资源属于安全组sg-d。

如果需要账号c和账号d内的资源网络互通,则需要在sg-c和sg-d的入方向分别添加以下规则:

表2 放通sg-c和sg-d的网络

|

安全组 |

方向 |

优先级 |

策略 |

类型 |

协议端口 |

源地址 |

|

sg-c |

入方向 |

1 |

允许 |

ipv4 |

根据业务需求选择该项。

示例:全部协议 |

安全组:sg-d |

|

sg-d |

入方向 |

1 |

允许 |

ipv4 |

根据业务需求选择该项。

示例:全部协议 |

安全组:sg-c |